Users Guide

Table Of Contents

- Dell Chassis Management Controller Version 6.10 pour PowerEdge M1000e Guide de l’utilisateur

- Présentation

- Nouveautés de cette version

- Principales fonctions

- Présentation du châssis

- Informations sur les ports CMC

- Version CMC minimale

- Dernières versions de micrologiciel pour cette mise à jour

- Connexions d'accès à distance prises en charge

- Plate-formes prises en charge

- Navigateurs Web pris en charge par la station de gestion

- Affichage des versions traduites de l'interface Web CMC

- Applications de console de gestion prises en charge

- Autres documents utiles

- Contacter Dell

- Référence des médias sociaux

- Installation et configuration de CMC

- Avant de commencer

- Installation du matériel CMC

- Installation du logiciel d'accès à distance sur une station de gestion

- Configuration du navigateur Web

- Configuration de l'accès initial à CMC

- Interfaces et protocoles d'accès à CMC

- Téléchargement et mise à jour du micrologiciel CMC

- Définition de l'emplacement physique et du nom du châssis

- Définition de la date et de l'heure sur le CMC

- Configuration des LED pour l'identification des composants du châssis

- Configuration des propriétés de CMC

- Configuration de la méthode de lancement d'iDRAC à l'aide de l'interface Web CMC

- Configuration de la méthode de lancement d'iDRAC à l'aide de RACADM

- Configuration des attributs de stratégie de verrouillage de la connexion à l'aide de l'interface Web CMC

- Configuration des attributs de stratégie de verrouillage de la connexion à l'aide de RACADM

- Fonctionnement de l'environnement CMC redondant

- Connexion à CMC

- Accès à l'interface Web CMC

- Connexion à CMC comme utilisateur local, utilisateur Active Directory User ou utilisateur LDAP

- Connexion à CMC avec une carte à puce

- Connexion à CMC par connexion directe

- Connexion au contrôleur CMC à l'aide de la console série, Telnet ou SSH

- Accès à CMC avec RACADM

- Connexion au CMC à l'aide de l'authentification par clé publique

- Sessions CMC multiples

- Modification du mot de passe d'ouverture de session par défaut

- Activation ou désactivation du message d'avertissement du mot de passe par défaut

- Mise à jour du micrologiciel

- Téléchargement du micrologiciel du contrôleur CMC

- Signature de l’image du micrologiciel CMC.

- Affichage des versions du micrologiciel actuellement installées

- Mise à jour de firmware CMC

- Mise à jour du micrologiciel iKVM

- Mise à jour du micrologiciel de périphérique d'infrastructure des modules d'E/S (IOM)

- Mise à jour du micrologiciel du contrôleur iDRAC du serveur avec l'interface Web

- Mise à jour du micrologiciel du contrôleur iDRAC du serveur avec l'interface RACADM

- Mise à jour du micrologiciel des composants de serveur

- Séquence de mise à jour des composants du serveur

- Versions du micrologiciel prises en charge pour la mise à jour des composants du serveur

- Activation du Lifecycle Controller

- Sélection du type de mise à jour du micrologiciel des composants du serveur via l'interface Web CMC

- Mise à niveau du micrologiciel des composants de serveur

- Mise à niveau du micrologiciel des composants de serveur d'un fichier utilisant l'interface Web du CMC

- Un seul clic de mise à jour des composants de serveur à l’aide de Network Share (partage de réseau)

- Configuration requise à l’utilisation du mode de mise à jour de partage réseau

- Mise à niveau du micrologiciel des composants de serveur à partir d'un partage réseau à l'aide de l'interface Web du CMC

- Filtrage des composants pour la mise à jour des micrologiciels

- Affichage de l'inventaire des micrologiciels

- Enregistrement du rapport d'inventaire du châssis à l'aide de l'interface Web CMC

- Configuration du Partage réseau via l'interface Web du CMC

- Opérations de tâche Lifecycle Controller

- Restauration du micrologiciel iDRAC avec CMC

- Affichage des informations de châssis, et surveillance de l'intégrité des châssis et des composants

- Affichage des récapitulatifs de châssis et de ses composants

- Affichage du résumé du châssis

- Affichage des informations et de la condition du contrôleur de châssis

- Affichage des informations et de la condition d'intégrité de tous les serveurs

- Affichage de la condition d'intégrité et des informations de chaque serveur

- Affichage de la condition de la matrice de stockage

- Affichage des informations et de la condition d'intégrité de tous les modules IOM

- Affichage des informations et de la condition d'intégrité de chaque module IOM

- Affichage des informations et de la condition d'intégrité des ventilateurs

- Affichage des informations et de la condition d'intégrité iKVM

- Affichage des informations et de la condition d'intégrité des PSU

- Affichage des informations et de la condition d'intégrité des capteurs de température

- Affichage des informations et de l'intégrité de l'écran LCD

- Configuration de CMC

- Affichage et modification des paramètres réseau (LAN) CMC

- Affichage et modification des paramètres réseau (LAN) CMC dans l'interface Web CMC

- Affichage des paramètres réseau (LAN) CMC à l’aide de RACADM

- Activation de l'interface réseau CMC

- Activation ou désactivation de DHCP pour l'adresse d'interface réseau CMC

- Activation ou désactivation de la fonction DHCP pour les adresses IP DNS

- Définition des adresses IP statiques du DNS

- Configuration des paramètres DNS IPv4 et IPv6

- Configuration de la négociation automatique, du mode duplex et de la vitesse réseau pour IPv4 et IPv6

- Configuration de l’unité de transmission maximale pour IPv4 et IPv6

- Configuration des paramètres de réseau et de sécurité de connexion CMC

- Configuration des propriétés de marquage VLAN pour CMC

- Standards FIPS (Federal Information Processing Standards)

- Configuration des services

- Configuration de la carte de stockage étendu CMC

- Configuration d'un groupe de châssis

- Ajout de membres à un groupe de châssis

- Retrait d'un membre du châssis maître

- Dissolution d'un groupe de châssis

- Désactivation d'un seul membre sur le châssis membre

- Lancement de la page Web d'un châssis membre ou d'un serveur

- Propagation des propriétés du châssis maître aux châssis membres

- Inventaire des serveurs d'un groupe de gestion de plusieurs châssis

- Enregistrement de l'inventaire des serveurs

- Inventaire de groupe de châssis et version de micrologiciel

- Affichage de l'inventaire de groupe de châssis

- Affichage de l'inventaire de châssis sélectionnés à l'aide l'interface Web

- Affichage des versions de micrologiciel de composant de serveur sélectionné à l'aide de l'Interface Web

- Obtention de certificats

- Profils de configuration du châssis

- Enregistrement de la configuration du châssis

- Restauration d'un profil de configuration du châssis

- Affichage des profils de configuration du châssis stockés

- Importation des profils de configuration du châssis

- Application des profils de configuration du châssis

- Exportation des profils de configuration du châssis

- Modification des profils de configuration du châssis

- Suppression des profils de configuration du châssis

- Configuration de plusieurs CMC au moyen de RACADM à l'aide des profils de configuration du châssis

- Configuration de plusieurs CMC via RACADM, à l'aide du fichier de configuration

- Affichage et fermeture de sessions CMC

- Configuration du Mode de refroidissement amélioré pour les ventilateurs

- Affichage et modification des paramètres réseau (LAN) CMC

- Configuration du serveur

- Définition des noms de logement

- Configuration des paramètres réseau iDRAC

- Configuration des paramètres de marquage VLAN iDRAC

- Définition du premier périphérique de démarrage

- Configuration de FlexAddress pour serveur

- Configuration d'un partage de fichiers distant

- Configuration des paramètres de profil à l'aide de la réplication de la configuration de serveur

- Accéder à la page Profils de serveur

- Ajout ou enregistrement d'un profil

- Application d'un profil

- Importation de profil

- Exportation de profil

- Modification d'un profil

- Suppression d'un profil

- Affichage des paramètres de profil

- Affichage des paramètres de profil stocké

- Affichage du journal de profil

- État d'achèvement, vue journal et dépannage

- Profils de déploiement rapide

- Attribution de profils de serveur à des logements

- Profils d'identité de démarrage

- Enregistrement des profils d'identité de démarrage

- Application des profils d'identité de démarrage

- Effacement des profils d'identité de démarrage

- Affichage des profils d'identité de démarrage stockés

- Importation des profils d'identité de démarrage

- Exportation des profils d'identité de démarrage

- Suppression des profils d'identité de démarrage

- Gestion du pool d’adresses MAC virtuelles

- Création d'un pool d'adresses MAC

- Ajout d'adresses MAC

- Suppression d'adresses MAC

- Désactivation d'adresses MAC

- Lancement d'iDRAC à l'aide d'une connexion directe (SSO)

- Lancement de la console distante à partir de l'interface Web CMC

- Configuration de CMC pour envoyer des alertes

- Configuration des comptes et des privilèges des utilisateurs

- Types d'utilisateur

- Modification des paramètres du compte administrateur de l'utilisateur root

- Configuration des utilisateurs locaux

- Configuration des utilisateurs d'Active Directory

- Mécanismes d'authentification Active Directory pris en charge

- Présentation d'Active Directory avec le schéma standard

- Configuration d'Active Directory avec le schéma standard

- Présentation d'Active Directory avec schéma étendu

- Configuration d''Active Directory avec le schéma étendu

- Extension du schéma Active Directory

- Installation de l'extension Dell dans le snap-in Utilisateurs et ordinateurs Microsoft Active Directory

- Ajout d'utilisateurs et de privilèges CMC à Active Directory

- Configuration d'Active Directory avec le schéma étendu à l'aide de l'interface Web CMC

- Configuration d'Active Directory avec le schéma étendu à l'aide de l'interface RACADM

- Configuration d'utilisateurs LDAP générique

- Configuration de CMC pour la connexion directe (SSO) ou la connexion par carte à puce

- Configuration du contrôleur CMC pour utiliser des consoles de ligne de commande

- Fonctions de la console de ligne de commande CMC

- Utilisation d'une console Telnet avec CMC

- Utilisation de SSH avec CMC

- Activation de la connexion entre panneau avant et iKVM

- Configuration du logiciel d'émulation de terminal

- Connexion aux serveurs ou aux modules d’E/S à l’aide de la commande connect

- Configuration du BIOS du serveur géré pour la redirection de console série

- Configuration de Windows pour la redirection de console série

- Configuration de Linux pour la redirection de console série du serveur pendant le démarrage

- Configuration de Linux pour la redirection de console série du serveur après l'amorçage

- Utilisation de cartes FlexAddress et FlexAdress Plus

- À propos de FlexAddress

- À propos de FlexAddress Plus

- Comparaison entre FlexAddress et FlexAddress Plus

- Activation de FlexAddress

- Activation de FlexAddress Plus

- Vérification de l'activation de FlexAddress

- Désactivation de FlexAddress

- Configuration de FlexAddress

- Affichage des informations sur l’adresse WWN ou MAC

- Affichage des informations sur l’adresse WWN ou MAC de base à l’aide de l’interface Web

- Affichage des informations avancées d’adresse WWN ou MAC à l’aide de l’interface Web

- Affichage des informations d’adresse WWN ou MAC à l’aide de l’interface RACADM

- Affichage des identifiants WWN (World Wide Name) ou MAC (Media Access Control)

- Messages des commandes

- CONTRAT DE LICENCE DES LOGICIELS DELL FlexAddress

- Gestion des structures d’entrée/sortie

- Présentation de la gestion des structures

- Configurations non valides

- Scénario de nouveau démarrage

- Surveillance de l'intégrité des modules d'E/S (IOM)

- Affichage de la condition des liaisons montantes et descendantes des modules d’entrée/sortie à l’aide de l’interface Web

- Affichage des informations sur les sessions FCoE de modules d’entrée/sortie à l’aide de l’interface Web

- Affichage la compilation d’informations pour l’agrégateur d’E/S Dell PowerEdge M

- Définition des paramètres réseau pour les modules d’E/S

- Restauration des paramètres IOM par défaut définis en usine

- Mise à jour du logiciel IOM à l'aide de l'interface Web CMC

- Interface GUI IOA

- Module agrégateur d’entrée/sortie

- Gestion des VLAN pour les modules IOM

- Configuration du VLAN de gestion sur les modules d'E/S à l'aide de l'interface Web

- Configurer le VLAN de gestion sur les modules d'E/S à l'aide de RACADM

- Configuration des paramètres VLAN des IOM avec l'interface Web CMC

- Affichage des paramètres VLAN des IOM avec l'interface Web CMC

- Ajout de VLAN marqués pour les IOM avec l'interface Web CMC

- Suppression de VLAN pour les IOM avec l'interface Web CMC

- Mise à jour des VLAN non marqués pour les IOM avec l'interface Web CMC

- Réinitialisation de VLAN pour les IOM avec l'interface Web CMC

- Gestion des opérations de contrôle de l'alimentation pour les modules IOM

- Activation ou désactivation du clignotement des LED des IOM

- Configuration et utilisation d'iKVM

- Interface utilisateur d'iKVM

- Principales fonctions iKVM

- Interfaces de connexion physique

- Utilisation d'OSCAR

- Gestion des serveurs avec iKVM

- Compatibilité des périphériques et prise en charge

- Affichage et sélection de serveurs

- Connexions vidéo

- Avertissement de préemption

- Paramétrage de la sécurité de la console

- Accès à la boîte de dialogue Sécurité

- Définition du mot de passe

- Protection de la console par mot de passe

- Paramétrage de la fermeture de session automatique

- Suppression de la protection par mot de passe depuis la console

- Activation du mode d'économiseur d'écran sans protection par mot de passe

- Quitter le mode d'économiseur d'écran

- Suppression d'un mot de passe perdu ou oublié

- Modification de la langue

- Affichage des informations sur la version

- Balayage du système

- Diffusion aux serveurs

- Gestion d'iKVM depuis CMC

- Gestion et surveillance de l'alimentation

- Stratégies de redondance

- Performance d'alimentation étendue

- Enclenchement dynamique des blocs l'alimentation

- Configuration de redondance par défaut

- Fonction Bilan de puissance des modules matériels

- Paramètres de priorité de l'alimentation des logements du serveur

- Affichage de la condition de la consommation électrique

- Affichage de la condition du bilan de puissance

- Condition de la redondance et intégrité énergétique globale

- Configuration du bilan d'alimentation et de la redondance

- Économie d'énergie et bilan de puissance

- Mode de conservation de puissance maximale

- Réduction de l'alimentation des serveurs afin de préserver le bilan d'alimentation

- Fonctionnement d'alimentation CA des blocs d'alimentation (PSU) 110 V

- Performances du serveur avant redondance de l'alimentation

- Journalisation distante

- Gestion d'alimentation externe

- Configuration du bilan de puissance et de la redondance avec l'interface Web CMC

- Configuration du bilan de puissance et de la redondance à l'aide de RACADM

- Exécution d'opérations de contrôle de l'alimentation

- Dépannage et restauration

- Collecte des informations de configuration, de la condition du châssis et des journaux avec RACDUMP

- Premières étapes de dépannage d'un système distant

- Dépannage des alertes

- Affichage des journaux d'événements

- Utilisation de la console de diagnostic

- Réinitialisation des composants

- Enregistrement ou restauration de la configuration de châssis

- Résolution des erreurs de protocole de temps du réseau (NTP)

- Interprétation des couleurs et des séquences de clignotement des voyants

- Dépannage d'un contrôleur CMC qui ne répond pas

- Dépannage des problèmes de réseau

- Réinitialisation du mot de passe administrateur

- Utilisation de l'interface de l'écran LCD

- Questions fréquemment posées

- Scénarios de cas d'utilisation

- Mise à jour du micrologiciel et de la configuration de base du châssis

- Sauvegarde des configurations de CMC et des configurations de serveur.

- Mise à jour du micrologiciel des consoles de gestion sans temps d'arrêt des serveurs

- Scénarios EPP (Performance d'alimentation étendue) - via l'interface Web

- Scénarios EPP (Performance d'alimentation étendue) via RACADM

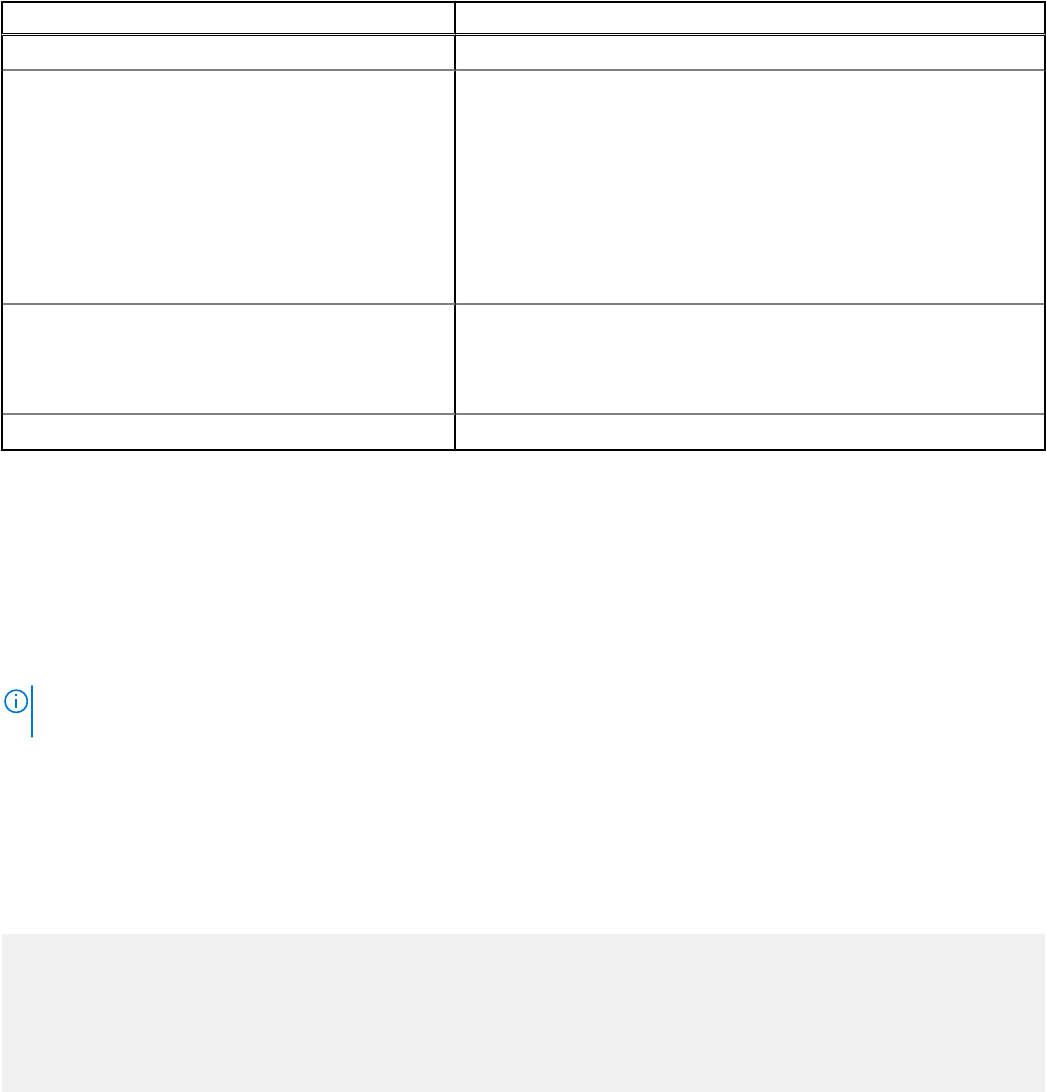

Tableau 33. Schémas de cryptographie

Type de schéma Couleurs

Cryptographie asymétrique Spécification de bits (aléatoire) Diffie-Hellman DSA/DSS 512-1024 par NIST

Cryptographie symétrique

● AES256-CBC

● RIJNDAEL256-CBC

● AES192-CBC

● RIJNDAEL192-CBC

● AES128-CBC

● RIJNDAEL128-CBC

● BLOWFISH-128-CBC

● 3DES-192-CBC

● ARCFOUR-128

Intégrité du message

● HMAC-SHA1-160

● HMAC-SHA1-96

● HMAC-MD5-128

● HMAC-MD5-96

Authentification Mot de passe

Configuration de l'authentification par clé publique sur SSH

Vous pouvez configurer jusqu'à 6 clés publiques, qui seront utilisées avec le nom d'utilisateur du service sur l'interface SSH. Avant

d'ajouter ou de supprimer des clés publiques, veillez à utiliser la commande d'affichage pour connaître les clés déjà configurées, afin

qu'aucune clé ne soit accidentellement écrasée ou supprimée. Le nom d'utilisateur du service correspond à un compte utilisateur spécial,

qui peut être utilisé pour l'accès au CMC via SSH. Si vous configurez et utilisez correctement l'authentification PKA sur SSH, vous n'avez

pas besoin d'entrer de nom d'utilisateur ni de mot de passe pour la connexion au CMC. Cela est particulièrement utile pour définir des

scripts automatisés afin de réaliser différentes fonctions.

REMARQUE :

l'interface utilisateur n'est pas prise en charge pour la gestion de cette fonctionnalité ; vous ne pouvez utiliser que

RACADM.

Lorsque vous ajoutez de nouvelles clés publiques, vérifiez que les clés existantes ne se situent pas à l'index où vous allez ajouter la nouvelle

clé. CMC ne vérifie jamais si les clés précédentes sont supprimées lors de l'ajout d'une nouvelle clé. Dès que vous ajoutez une nouvelle clé,

elle est automatiquement activée, à condition que l'interface SSH soit activée.

Lorsque vous utilisez la section de commentaire de la clé publique, n'oubliez pas que le CMC utilise uniquement les 16 premiers caractères.

Le commentaire de clé publique permet au CMC de distinguer les utilisateurs SSH lors de l'utilisation de la commande RACADM

getssninfo car tous les utilisateurs de PKA emploient le nom d'utilisateur de service pour se connecter.

Par exemple, si deux clés publiques sont configurées, l'une avec le commentaire PC1 et l'autre avec le commentaire PC2 :

racadm getssninfo

Type User IP Address Login

Date/Time

SSH PC1 x.x.x.x 06/16/2009

09:00:00

SSH PC2 x.x.x.x 06/16/2009

09:00:00

Pour plus d'informations sur la commande sshpkauth, voir le Chassis Management Controller for Dell PowerEdge M1000e RACADM

Command Line Reference Guide (Guide de référence de la ligne de commande RACADM de Chassis Management Controller pour Dell

PowerEdge M1000e).

Tâches associées

Génération de clés publiques pour des systèmes exécutant Windows , page 163

Génération de clés publiques pour des systèmes exécutant Windows , page 163

Notes de syntaxe RACADM pour CMC , page 163

Affichage des clés publiques , page 163

Ajout de clés publiques , page 164

162

Configuration du contrôleur CMC pour utiliser des consoles de ligne de commande